コラムを始めるにあたって 土井美和子

初めまして、新たに「ひらく・ナビ・50」でのコラムを担当します土井美和子です。

私は長年民間企業で使いやすいシステム、使いたくなるシステム(ヒューマンインタフェース)の研究開発に携わってきました。そのため、日頃の生活の中で、情報通信技術に関連した「あれっ」と思うこと(ここでは少し大げさですが「情報通信技術の罠」とよびます)が気になります。

本コラムでは、そのような「情報通信技術の罠」について、感じたことやその舞台裏にすこしだけ触れたいと思います。このコラムを通じて、日常生活に潜んでいる情報通信技術に、興味を持っていただければ幸いです。よろしくお願いします。

ハニーポットの巻

まず1回目は「ハニーポットの巻」です。ハニーポットというと国家や企業の機密を盗み出すために仕掛けられる色仕掛けのハニーポットを思い浮かべられる方もおられると思います。私は初めて聞いた時には、プーさんが抱えるハニーポットを思い浮かべました。が、今回紹介するハニーポットは、蜂蜜のように甘くもなく、またスパイのように人でもありません。インターネットでのサイバー攻撃状況を把握するために設置されているセンサーです。

2022年2月24日から開始されたロシアによるウクライナ侵攻では、ウクライナからの情報発信を遮断するため通信基地局なども破壊しています。それに対し、アノニマスがロシア国営放送をハイジャックしています。一方、トヨタは供給網の会社がサイバー攻撃されて工場停止に追い込まれました。

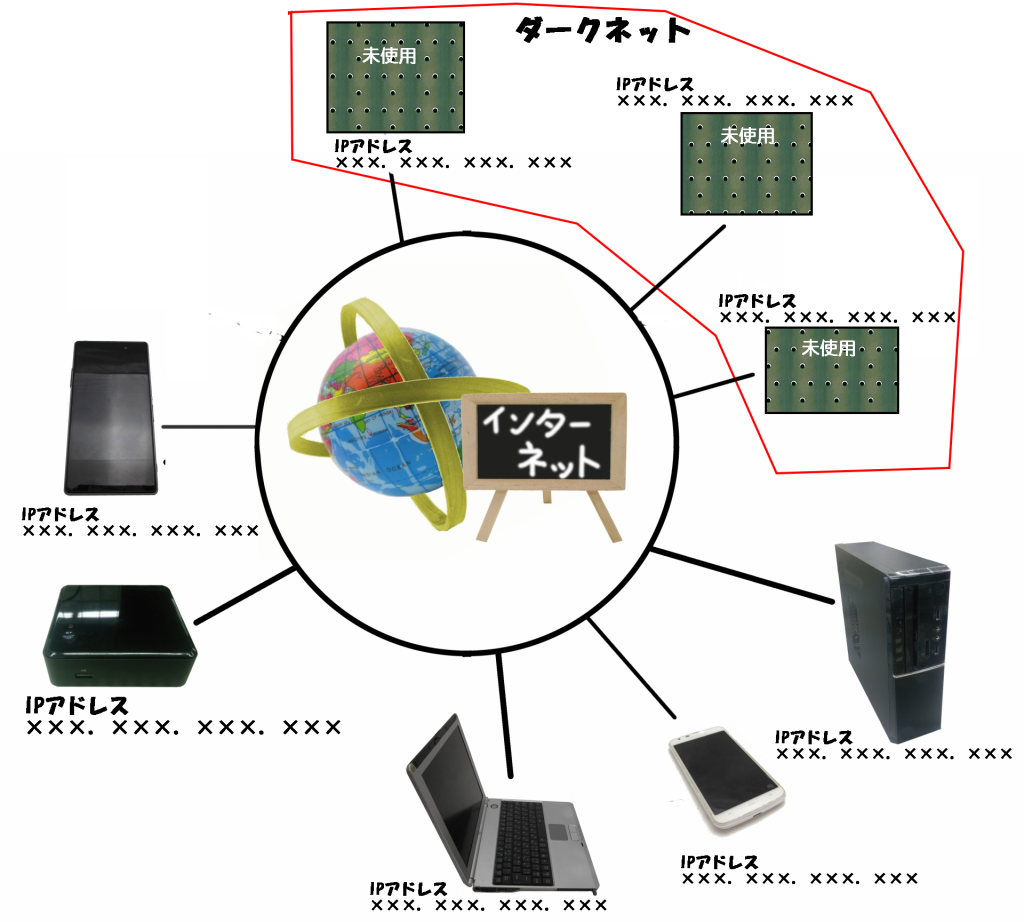

上述のハニーポットや使われていないIPアドレス(ダークネット)(※1)などを使ってサイバー攻撃を監視しているのが、筆者が非常勤監事を務める国立研究開発法人情報通信研究機構(NICT)のNICTERプロジェクト(クリックすると日本へのサイバーアタック状況が表示されます)です。サイバーアタックの被害を先んじて防御するために、世界中の29万個のダークネットを日々監視しています。

使われていないIPアドレスの監視に「何の意味がある?」とお思いでしょう。使われていないIPアドレスには、サイバー攻撃に関連する探索活動(スキャン)や送信元IPアドレスを詐称したDDoS攻撃(サーバーに意図的に負荷をかける攻撃)の跳ね返り(バックスキャッタ)等多くの通信パケットが到着します。この通信パケットを分析することで、インターネット上で発生しているサイバー攻撃の兆候や傾向等を知ることができるわけです。

ただそれだけでは情報が足りないので、サイバー攻撃を観測・分析するための囮(おとり)として仕掛けるのがハニーポットです。欠陥(脆弱性)を意図的に残したシステムやその脆弱性を模擬するプログラムを使用して、攻撃者の活動を把握します。脆弱性を利用した囮である点は、スパイのハニーポットに近いかもしれません。IoTデバイス(もの同士がつながるもののインターネット)を狙うウイルスの感染観測にもハニーポットの活躍があります。本物に近づくほど危険度が高いというところもスパイのハニーポットと似ています。

安全なサイバー空間を目指して働く健気なハニーポットがあるということを知っていただければ幸いです。

(2022年3月)

編集部注釈 ※1) IPアドレス: スマホやPCなど、ネットワーク上の機器に割り当てられるインターネット上の住所のようなもの。 インターネットでページを閲覧したり、メールの送受信を行う際、送信元や送信先を識別するのに使われる番号。 ダークネット: 企業や組織に割り当てられているものの、実際には使われていないIPアドレス群

筆者紹介

土井 美和子氏

国立研究開発法人情報通信研究機構 監事(非常勤)

東北大学 理事(非常勤)

奈良先端科学技術大学院大学 理事(非常勤)

株式会社三越伊勢丹ホールディングス 取締役(社外)

株式会社SUBARU 取締役(社外)

日本特殊陶業株式会社 取締役(社外)

1979年東京大学工学系修士修了。博士(学術)。同年東京芝浦電気株式会社(現㈱東芝)総合研究所(現研究開発センター)入社。以来、東芝にて35年以上にわたり、「ヒューマンインタフェース」を専門分野とし、日本語ワープロ、機械翻訳、電子出版、CG、VR、ジェスチャインタフェース、道案内サービス、ウェアラブルコンピュータ、ネットワークロボットの研究開発に従事。